Cuando Putin ganó las elecciones de EE UU

'Desinformación y guerra política' (Crítica, 2021), del experto en tecnología y espionaje Thomas Rid, descubre al lector un vasto mundo que la ciudadanía desconoce: las guerras desinformativas y desestabilizadoras de las agencias de espionaje en internet. En el siguiente extracto del citado libro, ofrecemos las claves de la operación de la inteligencia rusa que llevó a Donald Trump a la Casa Blanca

La unidad 26165 estaba alojada en unos edificios que eran propiedad del Ministerio de Defensa ruso y en otro tiempo habían formado parte de un vasto complejo de principios del siglo XIX, situado en los terrenos de una antigua fábrica textil en el centro de Moscú. Se accedía por una puerta discreta en Komsomolsky Prospekt, bajo un gran arco amarillo de piedra con una extraña toma de corriente orientada a la calle. Durante la Guerra Fría, la unidad 26165, conocida entonces como el Centro Principal del Servicio Especial del GRU –la inteligencia militar de las Fuerzas Armadas de la Federación Rusa, y anteriormente de la URSS–, estaba especializada en descifrar. A mediados de la década de 2000, la unidad se había expandido para incluir la intrusión en redes informáticas, en otras palabras, el hackeo.

El comandante de la Unidad 26165 era Viktor Netyksho, un ingeniero de software con formación matemática. Era un hombre ambicioso e intelectual, que había publicado varios artículos sobre funciones probabilísticas y redes neuronales. A principios de 2016, la unidad de Netyksho llevaba más de una década desarrollando herramientas de hackeo, perfeccionando sus habilidades y ampliando sus objetivos. El trabajo de la unidad era respetado dentro de la inteligencia militar rusa: a principios de 2009, el excomandante Sergey Gizunov incluso había ganado un prestigioso premio civil de ciencia y tecnología por crear e implementar sistemas informáticos de alto rendimiento con una arquitectura reconfigurable. En 2016, Gizunov había ascendido a subdirector del GRU.

HACKERS AL SERVICIO DE RUSIA

Posteriormente destacaría el trabajo de dos oficiales subalternos de la 26165. Uno de ellos era un teniente primero de veinticinco años y originario de la parte rusa de Laponia en el Ártico. Aleksey Lukashev era rubio y delgado, con los ojos castaños muy juntos y unos labios carnosos. Durante unos tres años había estado trabajando bajo el pseudónimo de «Den Katenberg», una identidad que utilizó para cuentas en redes sociales estadounidenses y rusas y una dirección de Gmail. La imagen que Lukashev eligió para Katenberg mostraba a un joven ruso de su edad, pero más musculoso. Lukashev era especialmente hábil creando y automatizando correo electrónico fraudulento que imitaba las advertencias de seguridad de Google, pero que en realidad engañaba a las víctimas para que revelaran sus contraseñas.

El segundo personaje digno de mención era Ivan Yermakov, un teniente primero de veintinueve años nacido en los Urales. Delgado, con una nariz prominente, un flequillo moreno que cubría la frente y un comportamiento tímido, había estado hackeando desde al menos 2010. Los hackers gubernamentales como Yermakov y Lukashev suelen usar una serie de pseudónimos para sus identidades en línea. Yermakov prefería los pseudónimos femeninos, como Kate S. Milton, que utilizó para un perfil de Twitter y un blog, acompañado de una foto de una actriz canadiense. «Kate» a veces contactaba con investigadores de seguridad privados para buscar herramientas de hackeo útiles y nuevas vulnerabilidades, y en ocasiones afirmaba trabajar para la respetada empresa rusa de seguridad informática Kaspersky.

La unidad 26165 tenía un tamaño considerable, usaba técnicas de intrusión parcialmente automatizadas y tenía un apetito voraz por el riesgo. Sus listas de objetivos se habían ido ampliando con los años. Primero se habían centrado más en el ejército: oficiales de la armada, el ejército de tierra y la fuerza aérea de países rivales e incluso amigos, contratistas de defensa del sector privado, los ministerios de Asuntos Exteriores de Riad, Bruselas y Roma, pero también de Asia, Oriente Medio y especialmente del este de Europa. Más tarde, la unidad optó por los objetivos políticos.

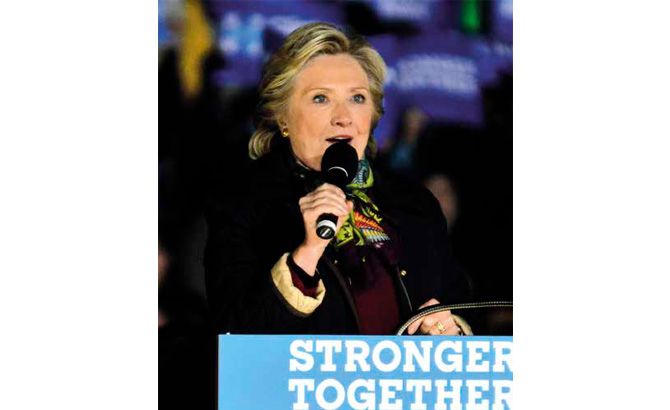

OPERACIÓN TUMBAR A HILLARY CLINTON

Los servicios de inteligencia de EE UU y Europa, así como empresas privadas de análisis forense digital, habían estado observando durante muchos años a la unidad de hackeo de Netyksho bajo diferentes pseudónimos: SOFACY, APT28, FANCY BEAR, etc. De hecho, los investigadores sospecharon durante años que estaban observando al GRU, pero la unidad específica y sus agentes individuales seguían siendo desconocidos. Luego, a finales de enero de 2016, el Gobierno alemán dio un paso extraordinario: fuentes alemanas anónimas nombraron al GRU como responsable del hackeo del Bundestag (el Parlamento Federal alemán) el año anterior, identificando públicamente por primera vez al APT28 y al GRU como uno y el mismo.

Poco después, el 10 de marzo, la unidad 26165 comenzó a atacar el cuartel general de la campaña de Hillary Clinton, con sede en Brooklyn. Esa semana, los espías enviaron correos electrónicos trampa a cincuenta direcciones diferentes cada día de trabajo. Los ataques fracasaron y no solo porque algunas de las direcciones fueran obsoletas: la configuración de seguridad predeterminada del correo electrónico de la campaña de Clinton solicitaba más de una contraseña para entrar y, por tanto, protegía eficazmente al personal. Luego, el viernes 18 de marzo, el equipo de Lukashev cambió de táctica y decidió ir a por cuentas de correo electrónico privadas, que suelen ser más vulnerables. Al día siguiente, justo antes del almuerzo, Lukashev y su equipo enviaron otro lote de correos electrónicos trampa a más de setenta objetivos, incluidas las cuentas personales de nueve operadores políticos demócratas. Uno de esos objetivos fue John Podesta, el carismático y enérgico jefe de campaña de Clinton. «Alguien tiene su contraseña», anunciaba el mensaje malicioso enviado con el diseño de marca de Google. El correo continuaba:

Hola John

Alguien acaba de utilizar su contraseña para intentar iniciar sesión en su cuenta de Google john. podesta@gmail.com. Detalles:

Sábado, 19 de marzo a las 8:34:30 UTC

Dirección IP: 134.249.139.239

Ubicación: Ucrania

Google detuvo este intento de inicio de sesión. Debe cambiar su contraseña inmediatamente. CAMBIAR CONTRASEÑA

Saludos,

El equipo de Gmail

Los detalles eran todos inventados, pero el correo electrónico parecía creíble a primera vista. El personal de Podesta tenía acceso a su cuenta de correo. Cuando leyó la falsa advertencia de seguridad, la remitió al servicio de asistencia informática de la campaña de Clinton. Al cabo de unos minutos, el servicio de asistencia respondió, reconociendo la amenaza y recomendando que Podesta cambiara su contraseña y activara una función de seguridad avanzada.

ESPIONAJE MASIVO AL CONGRESO DEMÓCRATA

Sin embargo, el personal de Podesta malinterpretó el correo electrónico e hizo clic en el enlace malicioso del GRU del correo electrónico de respuesta, en lugar de en el enlace seguro de Google que le había facilitado el servicio de asistencia informática. La URL maliciosa detrás de «CAMBIAR CONTRASEÑA» era invisible: https://bit.ly/1Pib-SU0. En fracciones de segundo, este enlace llevó al personal de Podesta a una falsa página de inicio de sesión de Google. Parecía casi idéntica a la página real de Google, con la foto del perfil de John Podesta sobre un fondo gris, su nombre y su dirección de correo electrónico ya escrita. Todo parecía correcto. Su personal introdujo la contraseña y el GRU estaba dentro.

La unidad de Lukashev continuó atacando a empleados del Comité Nacional Demócrata y la campaña de Clinton con más de cien correos electrónicos trampa

Dos días más tarde, el 21 de marzo, Lukashev descargó más de cincuenta mil correos electrónicos, más de cinco gigabytes de datos, de la bandeja de entrada de Podesta. La inteligencia militar rusa había encontrado una mina de oro. Durante la última semana de marzo, la unidad de Lukashev continuó atacando a empleados del Comité Nacional Demócrata (CND) y la campaña de Clinton con más de cien correos electrónicos trampa. El 6 de abril, el GRU logró engañar a un empleado del Comité de Campaña del Congreso Demócrata (CCCD, por sus siglas en inglés), una organización que apoya a los demócratas en la Cámara de Representantes. Yermakov escaneó las conexiones de red del CCCD para poder identificar posibles maneras de penetrar.

X-AGENT

Mientras tanto, el 7 de abril el presidente Vladimir Putin convocó un encuentro con unos cuatrocientos periodistas, blogueros y ejecutivos de medios en San Petersburgo. Vestido con un elegante traje azul marino, Putin parecía relajado, incluso cómodo, mientras respondía a las preguntas. Cuando había transcurrido una hora aproximadamente, un joven bloguero con un jersey con cremallera azul marino cogió el micrófono y le preguntó a Putin qué pensaba de los «llamados Papeles de Panamá».

Putin culpó a la inteligencia de EE UU de filtrar los «Papeles de Panamá», que demostraban que el presidente ruso ocultaba 2.000 millones de dólares en paraísos fiscales

El bloguero se refería a un paquete de más de once millones de archivos digitales robados a Mossack Fonseca, un bufete de abogados panameño. Fue la filtración más grande en la historia: en total, 2,6 terabytes de datos. El 3 de abril, cuatro días antes del foro de San Petersburgo, un grupo de medios de comunicación internacionales publicó el primero de una serie de artículos basados en la filtración, que habían tardado más de un año en investigar. La serie reveló corrupción a una escala masiva: las maniobras legales de Mossack Fonseca habían servido para ocultar miles de millones de dólares. Un tema central de las informaciones del grupo era una confusa red de empresas fantasma, por valor de dos mil millones de dólares, que pertenecían al círculo íntimo de Putin y presuntamente albergaban parte de la vasta riqueza personal del presidente ruso. Putin sabía que la filtración sumamente perjudicial iba a salir a la luz de forma inminente. El diario Süddeutsche Zeitung había informado con antelación a individuos afectados cercanos a Putin el 1 de marzo de 2016 y al Kremlin el 23 de marzo.

Cuando Putin oyó la pregunta del bloguero, su rostro se iluminó con una sonrisa desdeñosa familiar. Asintió lenta y confiadamente antes de recitar una letanía de humillaciones que EE UU había infligido a Rusia. Putin recordó a su audiencia la marginación de Rusia durante la guerra de 1998 en Kosovo y, como ejemplo más reciente, lo que consideraba una intromisión estadounidense en Ucrania. Volviendo a los Papeles de Panamá, Putin insistió en que «funcionarios y agencias estatales de EE UU están detrás de todo esto». Dijo que el objetivo de los estadounidenses era debilitar a Rusia desde dentro: «Propagar la desconfianza hacia las autoridades gobernantes y los órganos de poder dentro de la sociedad».

Mientras tanto, los agentes de la unidad 26165 habían «minado» algunos bitcoins, por entonces una de las criptomonedas preferidas, de las que se creía de forma generalizada, pero erróneamente, que permitían los pagos anónimos. Eso significaba que el GRU había ganado parte de su propio dinero criptográfico dedicando recursos informáticos a verificar y registrar pagos en un libro de contabilidad público. Cinco días después de la sesión de preguntas y respuestas de Putin, los espías usaron el equivalente a 37 dólares en bitcoins recién acuñados para reservar un dominio llamado electionleaks.com en una empresa de alojamiento de páginas web rumana llamada THC Servers, dejando un rastro criptográfico de pruebas al hacerlo. Sin embargo, nunca se dotó a la página de contenido.

El mismo día, el 12 de abril, el GRU había irrumpido en el Comité de Campaña del Congreso Demócrata. Los hackers rusos tardaron tres semanas en encontrar una forma de penetrar. Seis días antes, una mujer que trabajaba en el CCCD había revelado accidentalmente sus datos de acceso y los hackers de Moscú se habían podido infiltrar en su primera organización política demócrata importante, en lugar de únicamente en cuentas de correo electrónico particulares. El GRU procedió a instalar una conocida herramienta de hackeo llamada X-Agent en al menos diez ordenadores del CCCD. La herramienta les permitiría grabar e interceptar toda la actividad de una estación de trabajo, incluido todo aquello que escribiera y viera un usuario a lo largo de todo un día de trabajo.

Los agentes rusos pudieron acceder incluso a las llamadas telefónicas y el buzón de voz de la sede demócrata con la campaña en pleno apogeo

WIKILEAKS ENTRA EN ESCENA

El X-Agent implantado fue configurado para que se comunicara con un discreto servidor ubicado en Arizona que habían alquilado los hombres de Netyksho. La máquina de Arizona ejecutaba un panel de control que permitía a los agentes seleccionar y activar funciones de espionaje específicas para sus implantes en Washington. Por ejemplo, en el caso de una empleada, los agentes de Moscú miraban por encima de su hombro mientras ella se ocupaba de la banca personal y otros asuntos privados en los confines de su oficina. El 15 de abril, los espías extranjeros se conectaron a una máquina concreta del CCCD y escribieron «hillary», «cruz» y «trump» en un cuadro de búsqueda para intentar encontrar investigaciones que los demócratas hubieran realizado sobre los republicanos. Tras una semana aproximadamente de espionaje del CCCD, el 18 de abril el GRU tuvo suerte: interceptaron el nombre de usuario y la contraseña de otro empleado del CCCD, que también tenía autorización para iniciar sesión en la red del Comité Nacional Demócrata. El GRU podía pasar ahora directamente de la red del CCCD al CND.

Una vez dentro del CND, los intrusos volvieron a buscar máquinas particularmente interesantes que contuvieran archivos relacionados con la muy reñida campaña presidencial. Bernie Sanders acababa de ganar el caucus de Wyoming y Hillary Clinton estaba a punto de imponerse en las primarias de Nueva York. En Moscú, los agentes trabajaban desde dentro del CND, equipando treinta y tres máquinas con un conjunto de herramientas X-Agent personalizado. El ataque comprometió seriamente las comunicaciones internas y externas del Partido Demócrata. Los intrusos clandestinos también accedieron a los sistemas telefónicos del CND, lo que permitía a los agentes de la inteligencia militar acceder a las llamadas telefónicas e incluso al buzón de voz dentro de la sede demócrata, todo ello mientras la campaña electoral estaba en pleno apogeo. Solo un día después de comprometer al CND, el 19 de abril, el GRU registró otro sitio web, DCLeaks.com, utilizando la misma compañía rumana de alojamiento y pagando por el nuevo sitio con el mismo fondo de bitcoins. Ahora el GRU tenía que hacer algo de diseño web. Al día siguiente, el 20 de abril, los agentes rusos terminaron de dibujar un logo elegante, con «DC» en azul, la silueta blanca del edificio del Capitolio entre la «D» y la «C», y Leaks impreso en rojo debajo.

El GRU trabajó durante todo el mes de mayo preparando el portal de filtraciones para su publicación. La primera «carpeta» subida a DCLeaks delataba la mano oculta de la inteligencia militar: consistió en los correos electrónicos robados un año antes a Philip Breedlove, el recién jubilado comandante supremo de las fuerzas de la OTAN en Europa. Se suponía que DCLeaks era en ese momento el principal medio de difusión del GRU de documentos estadounidenses. Sin embargo, el sitio, hasta entonces centrado exclusivamente en las filtraciones militares, aún no estaba activado.

Tres días después de registrar la web de filtraciones, el GRU inició los preparativos para extraer datos de las redes del CND. El 28 de abril, el equipo de asistencia informática del CND detectó que usuarios no autorizados habían penetrado en su red. Clinton acababa de ganar cuatro de las cinco primarias del nordeste. Los intrusos rusos continuaron extrayendo información de la red demócrata hasta el 25 de mayo, la última fecha de un correo electrónico en el último volcado de WikiLeaks: la organización comandada por Julian Assange que dio a conocer los correos electrónicos del CND. La unidad 26165 extrajo gigabytes de datos del CND, esta vez canalizados a través de una máquina de mando y control alquilada en Illinois. Yermakov y su equipo intentaron sin mucho entusiasmo cubrir sus huellas digitales eliminando los registros de la red del CND que mostraban sus inicios de sesión subrepticios y la extracción de datos.

EL ORIGEN DE LA CONSPIRANOIA

Mientras tanto, la unidad 26165 había trasladado la bandeja de entrada de Podesta a la unidad 74455, que ya estaba ocupada preparando la siguiente fase de la operación: las medidas activas.

La unidad 74455 había extraído setenta y dos archivos adjuntos, en su mayoría al azar, de la bandeja de entrada de Podesta y los publicó tal cual en DCLeaks, sin hacer ninguna referencia a Podesta. El trabajo de la unidad había sido rudimentario en Ucrania; lo era aún más en EE UU, más alejados culturalmente. Pese a más de dos meses de preparación, los agentes del GRU no pudieron reconocer ni extraer contenido que fuera jugoso políticamente de la bandeja de entrada de Podesta.

Tras las filtraciones de los correos electrónicos de Hillary Clinton y su equipo de campaña, los hackers rusos extendieron por internet toda clase de teorías conspiranoicas

El 4 de junio, un oficial de la unidad 74455 se conectó a una cuenta de Wordpress, se aseguró de que DCLeaks estuviera listo e hizo clic en «publicar». El GRU aplicó el manual de estrategia de Ucrania a EE UU. La unidad 74455 escribió que el sitio lo habían lanzado «hacktivistas estadounidenses» que respetaban la libertad de expresión y la democracia. DCLeaks estaba «abierto a la cooperación», dispuesto a publicar más filtraciones enviadas por activistas ciudadanos e incluso añadía un falso portal para que los posibles denunciantes remitieran información. Los intentos del GRU de sacar a la luz su primer sitio dedicado a filtraciones estadounidenses fueron torpes. La primera cuenta de redes sociales que mencionó a DCLeaks pertenecía a un avatar llamado «Melvin Redick», en Facebook. «Estos tipos muestran la verdad oculta sobre Hillary Clinton, George Soros ¡Es muy interesante!», publicó Redick en un grupo de Facebook sobre noticias de última hora. Unas pocas cuentas de Facebook publicaron notas similares, pero nadie se fijó. La actividad en Facebook de la unidad 74455 no había mejorado de modo apreciable más de dos años después de su pobre actuación durante la anexión de Crimea.

LA OPERACIÓN, AL DESCUBIERTO

Mientras tanto, el CND había encargado limpiar sus redes a CrowdStrike, una empresa de seguridad especializada en combatir las amenazas a redes avanzadas. Tras utilizar sus herramientas en las máquinas del CND, y después de unas dos horas de trabajo, CrowdStrike encontró pruebas no de uno, sino de dos «adversarios sofisticados» en la red del comité. El viernes 10 de junio, el CND desconectó sus máquinas (seis días después de que DCLeaks empezara a funcionar). CrowdStrike llamó a los dos grupos FANCY BEAR y COZY BEAR, más tarde identificados como el GRU y, muy probablemente, el SVR: el Servicio de Inteligencia Exterior de Rusia. CrowdStrike no encontró pruebas de la colaboración entre las dos agencias de inteligencia dentro de las redes del CND, «ni siquiera de que una tuviera conocimiento de la otra».

El personal directivo requirió a los empleados demócratas que entregaran sus teléfonos móviles y dispositivos antes de marcharse de fin de semana. Era una petición inusual y no dieron ninguna razón para hacerlo. A algunos empleados les preocupaba que los despidieran. «Ese viernes por la noche, se desconectó todo», dijo un miembro del personal del CND más tarde. Las reparaciones y los remedios para la brecha de seguridad y la limpieza costarían al CND más de un millón de dólares. Para cuando terminó el fin de semana, el 12 de junio, las redes del CND estaban limpias y de nuevo en línea.

Ese día, Julian Assange concedió una entrevista a una cadena de noticias británica. Mencionó que pronto iba a aparecer una importante filtración política. «Tenemos próximas filtraciones relacionadas con Hillary Clinton que son geniales. WikiLeaks tiene un gran año por delante», dijo Assange. Como solía ser su estrategia, Assange estaba siendo intencionadamente críptico. Más tarde se negaría persistentemente a aclarar de quién o cuándo exactamente había recibido su organización filtraciones concretas.

Dos días más tarde, el 14 de junio, el GRU, al detectar que DCLeaks era difícil de vender y no precisamente un éxito, empezó a contactar directamente con WikiLeaks. La cuenta de Twitter @DCleaks_ envió mensajes en privado al sitio de Julian Assange. «Anunciaste que tu organización se estaba preparando para publicar más correos electrónicos de Hillary», escribió un oficial de GRU a @WikiLeaks, refiriéndose a la entrevista en televisión que había concedido Assange solo dos días antes, y añadía: «Estamos dispuestos a apoyarlo. También tenemos cierta información delicada, en concreto sus documentos financieros. Hagámoslo juntos. ¿Qué te parece publicar nuestra información al mismo tiempo?». Al parecer, Assange no respondió a este primer intento de contactar, tal vez porque no vio el mensaje en Twitter. El GRU siguió muy de cerca las declaraciones de Assange y luego le ofreció su apoyo porque probablemente ya habían enviado el archivo de 65 la bandeja de entrada de John Podesta a WikiLeaks antes del 12 de junio, anónimamente.

A continuación, el CND decidió hacer pública la historia del doble hackeo ruso. Los demócratas sabían que una afirmación tan audaz debía estar respaldada por pruebas sólidas. The Washington Post estaba trabajando en un artículo, pero no aportaba suficientes detalles, así que CrowdStrike preparó un informe técnico para publicarlo online inmediatamente después de que el Post publicara su reportaje. La empresa de seguridad describía algunas de las «excelentes» técnicas empleadas en ambas intrusiones: los implantes de software rusos eran sigilosos, podían detectar escáneres de virus instalados localmente y otras defensas, las herramientas eran personalizables a través de archivos de configuración encriptados, eran persistentes y los intrusos habían utilizado una compleja infraestructura de mando y control.

El espionaje ruso armó un discurso para vincular a Soros con una conspiración contra Trump

ESPIONAJE MASIVO

En la madrugada del 14 de junio, The Washington Post reveló que «hackers del Gobierno ruso» habían penetrado en la red informática del Comité Nacional Demócrata. Según el Post, espías extranjeros habían accedido a toda la base de datos de las investigaciones del CND sobre el posible candidato republicano, Donald Trump, pocas semanas antes de la Convención Republicana. CrowdStrike fue más allá y reveló las técnicas rusas: la empresa publicó los nodos de mando y control y los hashes, los enlaces de comunicación únicos y los números de serie secretos de las herramientas de hackeo rusas, la versión del siglo XXI de revelar públicamente una serie de lugares secretos fijados para intercambiar información mientras todavía estaban en uso, o de exponer las matrículas y los micrófonos ocultos de espías secretos.

Significaba que las agencias de espionaje rusas perderían visibilidad de inmediato en un buen número de objetivos, arruinando meses y meses de trabajo duro, y significaba que tendrían que desmantelar la infraestructura existente y empezar de cero. Por si fuera poco, la empresa de seguridad estadounidense escribió que las dos agencias de espionaje rusas tenían esferas de responsabilidad comunes que ocasionalmente se robaban fuentes entre sí e incluso ponían en peligro las operaciones de la otra. Y peor aún: detrás de esta costosa humillación estaba Dmitri Alperovitch, de CrowdStrike, un hablante nativo de ruso e hijo de un emigrado soviético.

Comentarios (4)

Nos interesa tu opinión